Wachtwoorden behoren tot de grootste pijnpunten in beveiliging en gebruikerservaring. Iedereen kent de problemen: zwakke of hergebruikte wachtwoorden, phishing-aanvallen en het gedoe van wachtwoorden resetten.

Een nieuwe standaard, passkeys, pakt deze problemen fundamenteel aan door volledig wachtwoordloos inloggen mogelijk te maken. Grote techbedrijven zoals Apple, Google en Microsoft ondersteunen passkeys in hun platformen en browsers. Passkeys bieden sterk verbeterde beveiliging én gebruiksgemak, en worden steeds vaker als moderne inlogmethode ingezet.

Wat zijn passkeys?

Een passkey is een moderne vervanger van het wachtwoord. In plaats van iets te onthouden en in te typen, is een passkey een cryptografische sleutel die veilig op je apparaat wordt bewaard en die je ontgrendelt met biometrie (vingerafdruk, gezichtsherkenning) of een pincode.

Passkeys maken deel uit van FIDO2; op het web gebruik je de Web Authentication API (WebAuthn). Technisch werkt het met een asymmetrisch sleutelpaar: een private key blijft op het apparaat van de gebruiker; de public key wordt bij registratie naar de server gestuurd en daar opgeslagen.

Kernidee: de server hoeft geen geheim (wachtwoord) meer te bewaren. Inloggen gebeurt door het ondertekenen van een challenge met de private key op het apparaat. De server verifieert de handtekening met de opgeslagen public key.

Waarom passkeys implementeren?

Sterke beveiliging

Passkeys maken phishing en inlogfraude vrijwel onmogelijk. Elke sleutel werkt alleen op het domein waarvoor deze is aangemaakt. Dit voorkomt phishing en domeinverwisseling. De browser controleert automatisch of origin en rpID overeenkomen met wat eerder is geregistreerd.

Wanneer je inlogt, controleert de browser automatisch of je echt op de juiste site zit. Een passkey die is aangemaakt voor example.com weigert simpelweg te tekenen voor evil-example.com, hoe overtuigend die er ook uitziet. Daardoor hebben look-alike-domeinen en doorstuurtrucs geen kans meer.

Daarnaast gebruikt elke inlogpoging een unieke challenge van de server. Zelfs als iemand erin zou slagen een handtekening te onderscheppen, kan die nooit opnieuw worden gebruikt. Zo koppel je elke login cryptografisch aan de echte website, waardoor het risico op misbruik aanzienlijk wordt verkleind en de betrouwbaarheid van de login toeneemt.

Betere gebruikerservaring

Voor gebruikers verandert inloggen fundamenteel: geen wachtwoord meer om te bedenken, te onthouden of telkens opnieuw in te typen. Je bevestigt met biometrie of een pincode en bent direct ingelogd. Dat voelt sneller, veiliger en vooral natuurlijker aan. Minder gedoe betekent minder afhakers en minder frustratie bij het inloggen. In de praktijk merk je vooral dat het gewoon werkt, één tik of scan, en je bent binnen.

Vanuit beheer- en serverperspectief

Voor organisaties en beheerders verdwijnen veel complexe onderdelen van identity management. Geen wachtwoorden betekent geen resets, geen hashbeleid, geen verplicht wijzigingsschema’s en geen risico meer op gelekte credentials. De server slaat alleen publieke sleutels op, waardoor er geen geheim meer bestaat dat gestolen kan worden. Daarmee verdwijnt een groot deel van het klassieke aanvalsoppervlak: geen credential stuffing, geen phishing via wachtwoorden, geen hash dumps. Minder risico’s leiden direct tot minder tickets, minder incident response en dus lagere operationele kosten zonder concessies aan veiligheid.

Industriestandaard en ecosysteem

De kracht van passkeys zit ook in het ecosysteem eromheen. Apple, Google en Microsoft ondersteunen FIDO2 en WebAuthn op al hun platformen en apparaten. Dat betekent dat gebruikers hun passkeys kunnen gebruiken waar ze ook werken op mobiel, desktop of tablet. Deze uniforme aanpak zorgt voor een vertrouwde ervaring en versnelt adoptie wereldwijd. Passkeys worden automatisch gesynchroniseerd via de ingebouwde sleutelkluizen van elk platform: Apple iCloud Keychain, Google Password Manager en Microsoft Authenticator (of Windows Hello). Daardoor blijven passkeys veilig beschikbaar op al je apparaten zonder extra configuratie of export. Wat ooit experimenteel leek, is nu de nieuwe standaard aan het worden voor moderne, wachtwoordloze authenticatie.

Passkeys implementeren in je applicatie

Het mooie aan passkeys is dat je volledig werkt met open web-standaarden. De kern bestaat uit de WebAuthn-API in de browser en een server-side validatie van de handtekening. Je kunt eenvoudig starten met een high-level library zoals SimpleWebAuthn, die veel van de technische details voor je afhandelt.

Een passkey registreren

Bij registratie genereert de server eerst een challenge en stuurt die naar de browser. Dit voorkomt replay-aanvallen. De browser of het besturingssysteem roept vervolgens navigator.credentials.create() aan met de opgegeven opties.

De authenticator: bijvoorbeeld een ingebouwde TPM, Face ID-sensor of fysieke beveiligingssleutel maakt daarna een nieuw sleutelpaar:

- De private key blijft veilig op het apparaat.

- De public key en bijbehorende metadata (attestation) worden teruggestuurd naar de server.

De server valideert de attestatie en slaat de credentialId en publicKey op in de database. Vanaf dat moment kan de gebruiker met deze passkey inloggen.

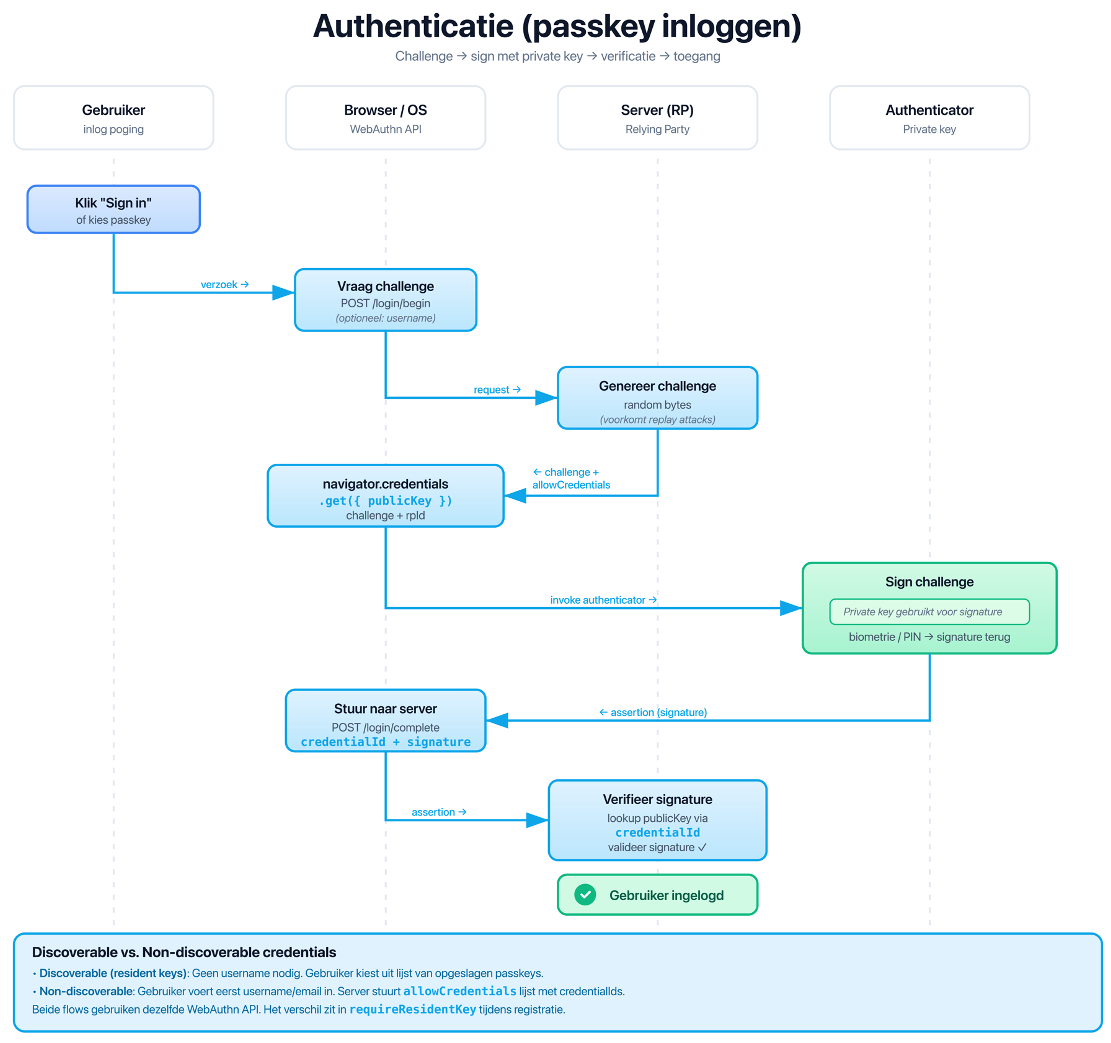

Inloggen met een passkey

Bij het inloggen verloopt hetzelfde challenge-mechanisme:

- De server genereert een nieuwe challenge en stuurt die naar de browser.

- De browser roept navigator.credentials.get() aan.

- De authenticator ondertekent de challenge met de private key.

- De server controleert de handtekening met de opgeslagen public key.

Alleen als dit klopt, wordt de login geaccepteerd. Het resultaat is een volledig wachtwoordloze login, gebaseerd op public-key-cryptografie. Omdat de private key nooit het apparaat verlaat, is dit veiliger dan traditionele wachtwoorden.

Discoverable credentials maken het nog eenvoudiger.

Met discoverable credentials kan een gebruiker inloggen zonder eerst een gebruikersnaam in te voeren. De browser herkent automatisch welke accounts bij de passkeys op het apparaat horen en toont die als opties.

De gebruikerservaring speelt hierin een grote rol. Bied altijd een duidelijke uitweg, bijvoorbeeld met een knop “Sign in another way” die naar alternatieve methoden leidt. Meet via telemetrie hoe vaak die opties worden gebruikt en waar gebruikers vastlopen. Schakel het inloggen met een wachtwoord pas volledig uit wanneer de adoptie hoog is en het herstelproces zich in de praktijk heeft bewezen.

Fallback en accountherstel

In de praktijk blijkt dat bij de overstap naar passkeys niet alle gebruikers meteen meekomen. Soms ligt dat aan gewenning, soms aan ontbrekende hardware. Een hybride aanpak helpt voorkomen dat mensen buitengesloten raken.

Een robuust vangnet begint vaak met het vertrouwde wachtwoord, aangevuld met twee-factorauthenticatie zoals een pushmelding of sms. Zo blijft er altijd een veilige terugvaloptie voor accounts die nog geen passkey gebruiken, zoals eerder in de afbeelding is te zien.

Gaat een apparaat verloren, dan is een goed herstelplan onmisbaar. Kan de gebruiker eenvoudig opnieuw inloggen via gesynchroniseerde passkeys, bijvoorbeeld met iCloud Keychain of Google Password Manager? Als dat niet lukt, rest herstel via een recoverycode of een identiteitscontrole. In zakelijke omgevingen zal een beheerder dit proces moeten begeleiden.

Bepaal vooraf beleid voor welke authenticators zijn toegestaan. In sommige situaties zijn hardware keys handig, terwijl in andere juist ingebouwde platform keys beter passen. Dat zijn sleutels die op het apparaat zelf worden opgeslagen en beveiligd met biometrie, zoals gezichtsherkenning of een vingerafdrukscanner.

Conclusie

Passkeys staan aan de vooravond van brede adoptie en brengen zowel de veiligheid als het gebruiksgemak van authenticatie naar een hoger plan. Voor developers betekent het iets nieuws om te leren, maar dankzij standaarden als WebAuthn en beschikbare tools is de implementatie goed te doen – en de voordelen voor je applicatie en gebruikers zijn groot.

We gaan richting een toekomst zonder wachtwoorden, en passkeys zijn de sleutel.

Bronnen & verder lezen

- passkeys.dev – Overzicht en developer documentatie

- passkeys.io – Interactieve demo en uitleg

- MDN – Web Authentication API (WebAuthn):

- FIDO Alliance – FIDO2/WebAuthn, whitepapers & best-practices

- W3C WebAuthn Spec – Web Authentication: An API for accessing Public Key Credentials

- Google Security Blog – Resultaten passkeys vs. passwords (conversie/snelheid)

- SimpleWebAuthn – Server/browser libraries en voorbeelden